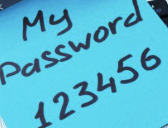

密码泄露查询

输入你的密码,查询是否在黑客数据库中被泄露。

介绍

安全

在我们进一步讨论之前,我们一直很清楚,不要重新分发来自泄露的数据,这一点也没有改变。 我们将很快讨论其中的细微差别,但我们想先说清楚:提供这些数据的方式不会使用我们提供的密码的人处于不利地位。 因此,它们不是明文,虽然我们知道这意味着一些用例是不可行的,但保护仍在使用这些密码的个人是首要任务

数据来源

我从各种不同的来源收集了这些密码,从我在5月份写过的大量组合列表开始。这些包含了你在现实世界中所期望的各种糟糕的密码。 我从开始讲起,列表中有805,499,391行电子邮件地址和纯文本密码对。这实际上“只有”593,427,119个唯一的电子邮件地址,所以我们在这里看到的是一堆拥有不止一个密码的电子邮件帐户。 这就是这些组合列表的现实:它们通常提供多个不同的替代密码,可以用来闯入一个帐户。

我从"探索者"里拿到了密码。列表中有197,602,390个唯一值。想想看:在这个数据集中,75%的密码都被使用过不止一次。这是非常重要的,因为它开始形成我们所面临的问题的规模。 我转到反公众列表,它包含562,077,488行和457,962,538个独特的电子邮件地址。这给了我另外的96,684,629个独特的密码,而不是已经在利用。在数据。从另一个角度来看,该集合中83%的密码之前已经见过。这完全在意料之中:随着数据的增加,以前未见过的密码比例会越来越小。 从那里开始,我浏览了各种其他数据源,添加了越来越多的密码,尽管新密码的出现率正在稳步下降。我添加了数以千万计的密码来源,发现“只有”6位数的新密码。虽然你可以说我提供的数据主要是由这两个组合列表组成的,但你也可以说,一旦你有了数亿个密码,新的数据泄露就不会出现太多我们没有见过的东西。 当我完成时,在集合中有306,259,512个唯一的密码。泄露数据由 Have I Been Pwned 提供